[System Design Interview] 4장 처리율 제한 장치의 설계

네트워크 시스템에서 처리율 제한 장치(rate limiter)는 클라이언트 또는 서비스가 보내는 트래픽의 처리율(rate)을 제어하기 위한 장치ex) 사용자는 초당 2회 이상 새 글을 올릴 수 없다. 같은 IP 주소로는 하루에 10개 이상의 계정을 생성할 수 없다.

처리율 제한 장치의 장점

1. DoS(Denial of Service) 공격에 의한 자원 고갈(reousrce starvation)을 방지

2. 비용 절감

3. 서버 과부화 방지

1단계: 문제 이해 및 설계 범위 확정

요구사항

- 설정된 처리율을 초과하는 요청은 정확하게 제한한다.

- 낮은 응답시간: 이 처리율 제한 장치는 HTTP 응답시간에 나쁜 영향을 주어서는 곤란하다.

- 가능한 한 적은 메모리를 써야 한다.

- 분산형 처리율 제한(distributed rate limiting): 하나의 처리율 제한 장치를 여러 서버나 프로세스에서 공유할 수 있어야 한다.

- 예외 처리: 요청이 제한되었을 때는 그 사실을 사용자에게 분명하게 보여주어야 한다.

- 높은 결함 감내성(fault tolerance): 제한 장비에 장애가 생기더라도 전체 시스템에 영향을 주어서는 안 된다.

2단계: 개략적 설계안 제시 및 동의 구하기

처리율 제한 장치는 어디에 둘 것인가?

클라이언트: 클라이언트는 부적합함. 요청을 쉽게 위변조 할 수 있기 떄문

서버: 2가지 방법이 존재함

- 서버 측(API 서버에 직접) 제한 장치 배치

- 처리율 제한 미들웨어(middleware)를 만들어 API 서버 앞단에 배치

클라우드 마이크로서비스의 경우, 처리율 제한 장치는 보통 API 게이트웨이(gateway)라 불리는 컴포넌트에 구현됨

API 게이트웨이: 처리율 제한, SSL 종단(termination), 사용자 인증(autehntication), IP 허용 목록(whitelist) 관리 등을 지원하는 컴포넌트

처리율 제한 장치는 회사의 현재 기술 스택(technology stack)이나 엔지니어링 인력, 우선순위에 따라 달라짐

처리율 제한 알고리즘

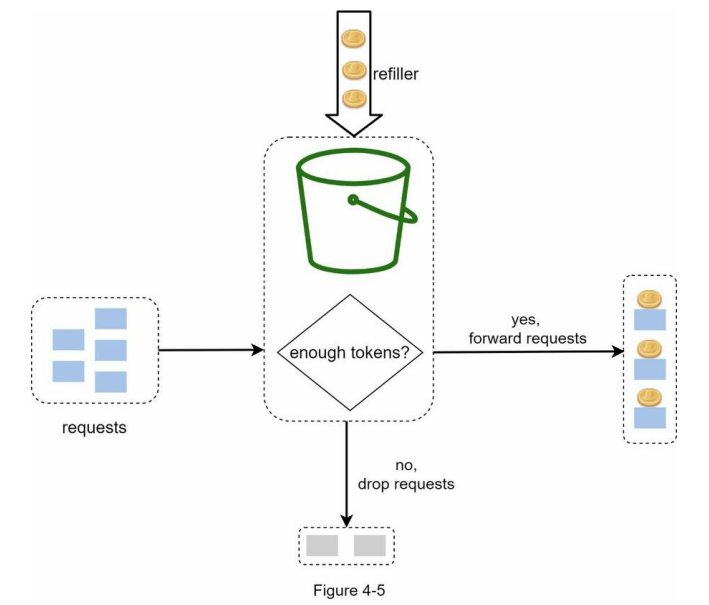

토큰 버킷(token bucket) 알고리즘

간단하고, 가장 많이 이용되는 알고리즘

작동방식

- 주기적으로 차는 토큰 버킷에 요청이 들어오면

장점

- 구현이 쉽고, 메모리 사용 측면에서 효율적임

- 짧은 시간에 집중되는 트래픽(burst of traffic)도 처리 가능. 버킷에 남은 토큰이 있기만 하면 요청은 시스템에 전달됨

단점

- 버킷 크기와 토큰 공급률이라는 두 개의 인자를 적절하게 듀닝하는 것이 까다로움

누출 버킷(leaky bucket) 알고리즘

토큰 버킷 알고리즘과 비슷하지만 요청 처리율이 고정되어 있음

작동방식

- FIFO 큐에 요청이 들어오면

- 이후 지정된 시간마다 큐에서 요청을 꺼내어 처리

장점

- 큐의 크기가 제한되어 있어 메모리 사용량 측면에서 효율적임

- 고정된 처리율을 갖고 있기 때문에 안정적 출력(stable outflow rate)이 필요한 경우에 적합함

단점

- 단시간에 많은 트래픽이 몰리는 경우 큐에는 오래된 요청들이 쌓이게 되고, 그 요청들을 제때 처리 못하면 최신 요청들은 버려짐

- 두 개의 인자를 올바르게 튜닝하기가 까다로움

고정 윈도 카운터(fixed window counter) 알고리즘

작동방식

- 타임라인(timeline)을 고정된 간격의 윈도(window)로 나누고, 각 윈도마다 카운터(counter)를 붙임

- 요청이 접수될 때마다 카운터의 값은 1씩 증가

- 이 카운터의 값이 사전에 설정된 임계치(threshold)에 도달하면 새로운 요청은 새 윈도가 열릴 때까지 버려짐

장점

- 메모리 효율이 좋고, 이해하기 쉽다

- 윈도가 닫히는 시점에 카운터를 초기화하는 방식은 특정한 트래픽 패턴을 처리하기에 적합함

단점

- 윈도 경계 부근에서 일시적으로 많은 트래픽이 몰려드는 경우, 설정된 한도보다 많은 요청을 처리함

이동 윈도 로그(sliding window log) 알고리즘

고정 윈도 카운터 알고리즘이 가지고 있는 문제를 해결함

작동방식

- 요청의 타임스탬프(timestamp)를 추적, 타임스탬프 데이터는 보통 레디스(Redis)의 정렬 집합(sorted set) 같은 캐시에 보관됨

- 새 요청이 오면

장점

- 아주 정료함. 어느 순간의 윈도를 보더라도, 허용되는 요청의 개수는 시스템의 처리율 한도를 넘지 않음

단점

- 거부된 요청의 타임스탬프도 보관하기 떄문에, 다량의 메모리를 사용함

이동 윈도 카운터(sliding window counter) 알고리즘

작동방식

- 처리율 공식에 따라 현재의 요청들을 처리함

- ex) 현재 1분간의 요청 수 + 직전 1분간의 요청 수 x 이동 윈도와 직전 1분이 겹치는 비율

장점

- 이전 시간대의 평균 처리율에 따라 현재 윈도의 상태를 계산하므로 짧은 시간에 몰리는 트래픽에도 잘 대응함

- 메모리 효율이 좋음

단점

- 직전 시간대에 도착한 요청이 균등하게 분포되어 있다고 가정한 상태에서 추정치를 계산하기 떄문에 다소 느슨함

개략적인 아키텍처

처리율 제한 알고리즘의 기본 아이디어

얼마나 많은 요청이 접수되었는지를 추적할 수 있는 카운터를 추적 대상별(사용자별, IP 주소별, 서비스별)로 두고, 이 카운터의 값이 어떤 한도를 넘어서면 한도를 넘어 도착한 요청은 거부

카운터의 보관 장소

데이터베이스: 디스크 접근 떄문에 매우 느림 → 사용 X

캐시: 메모리상에서 동작하기 때문에 빠르고, 시간에 기반한 만료 정책을 지원함 → 사용 O

처리율 제한 장치의 개략적인 구조

동작 원리

- 클라이언트가 처리율 제한 미들웨어(rate limiting middleware)에게 요청을 보냄

- 처리율 제한 미들웨어는 레디스의 지정 버킷에서 카운터를 가져와서 한도에 도달했는지 아닌지를 검사함

3단계: 상세 설계

처리율 제한 규칙

처리율 제한 규칙들은 보통 설정 파일(configuration file) 형태로 디스크에 저장되고, 주기적으로 작업 프로세스가 규칙들을 읽어 캐시에 반영함

처리율 한도 초과 트래픽의 처리

어떤 요청이 한도 제한에 걸리면 API는 HTTP 429 응답(too many requests)를 클라이언트에게 보냄

경우에 따라서는 요청을 나중에 처리하기 위해 큐에 보관할 수도 있음 (ex: 주문 시스템에서 과도한 주문으로 한도 제한이 걸린 경우, 해당 주문들은 보관했다가 나중에 처리할 수도 있음)

처리율 제한 장치가 사용하는 HTTP 헤더

클라이언트는 자기 요청이 처리율 제한에 걸리고 있는지를 HTTP 응답 헤더(response header)를 통해 할 수 있음 (ex: X-Ratelimit-Remaining, X-Ratelimit-Limit, X-Ratelimit-After)

상세 설계

동작 방식

- 처리율 제한 규칙은 디스크에 보관함. 작업 프로세스(workers)는 수시로 규칙을 디스크에서 읽어 캐시에 저장함

- 클라이언트가 요청을 서버에 보내면 요청은 먼저 처리율 제한 미들웨어에 도달함

- 처리율 제한 미들웨어는 제한 규칙을 캐시에서 가져옴. 아룰러 카운터 및 마지막 요청의 타임스탬프(timestamp)를 레디스 캐시에서 가져옴. 가져온 값들에 근거하여 해당 미들웨어는 다음과 같은 결정을 내림

분산 환경에서의 처리율 제한 장치의 구현

분산 환경에서는 경쟁 조건(race condition)과 동기화(synchronization) 문제를 해결해야 함

경쟁 조건

경쟁 조건을 해결하는 가장 널리 알려진 해결책은 락(lock)이지만, 락은 시스템의 성능을 상당히 떨어트린다는 문제가 있음

따라서 락 대신 쓸 수 있는 해결책이 두가지 존재함

- 루아 스크립트(Lua script)

- 레디스 자료구조인 정렬 집합(sorted set)

동기화 이슈

웹 계층은 무상태(stateless)이므로 클라이언트는 다음 요청을 다른 제한 장치들로 보낼 수 있음, 이 때 동기화가 되어 있지 않으면 제한 장치는 해당 클라이언트의 context를 알 수 없으므로, 처리율 제한을 올바르게 수행할 수 없음

하나의 해결책으로 고정 세션(sticky session)을 사용하여 같은 클라이언트의 요청은 항상 같은 처리율 제한 장치로 보낼 수 있도록 하는 것이지만, 규모면에서 확장 가능하지도 않고 유연하지도 않기 때문에 추천하지 않음

더 나은 해결책은 레디스와 같으 중앙 집중형 데이터 저장소를 사용하는 것

성능 최적화

- 여러 데이터센터를 지원하는 경우: 에지 서버(edge server)를 통해 사용자의 트래픽을 가장 가까운 에지 서버로 전달하여 지연시간을 줄임

- 데이터 동기화 시: 최종 일관성 모델(eventual consistency model) 적용

모니터링

처리율 제한 장치를 설치한 이후에는 효과적으로 동작하고 있는지 보기 위해 데이터를 모을 필요가 있음. 확인하려는 사항은

- 채택된 처리율 제한 알고리즘이 효과적인지

- 정의한 처리율 제한 규칙이 효과적인지

특정 상황에 맞게 알고리즘을 변경하는 것을 고려해야 함. (ex: 깜짝 세일 이벤트로 트래픽이 급증할 때는 토큰 버킷 알고리즘이 적합할 것임)

4단계: 마무리

처리율 제한을 위한 요소

- 처리율 제한 알고리즘

- 처리율 제한 알고리즘을 구현하는 아키텍처

- 분산환경에서의 처리율 제한 장치

- 성능 최적화와 모니터링

언급하면 좋은 부분

경성(hard) 또는 연성(soft) 처리율 제한

- 경성 처리율 제한: 요청의 개수는 임계치를 절대 넘어설 수 없다

- 연성 처리율 제한: 요청 개수는 잠시 동안은 임계치를 넘어설 수 있다

다양한 계층에서의 처리율 제한

OSI 7계층 곳곳에서 처리율을 제한할 수 있음

- 애플리케이션 계층(7번 계층): 해당 장에서 살펴봄

- 네트워크 계층(3번 계층): Iptables을 사용하면 IP주소에 처리율 제한을 적용할 수 있음

처리율 제한을 회피하는 방법

클라이언트를 어떻게 설계하는 것이 최선인가?

- 클라이언트 측 캐시를 사용하여 API 호출 횟수를 줄인다

- 처리율 제한의 임계치를 이해하고, 짧은 시간 동안 너무 많은 메시지를 보내지 않도록 한다

- 예외나 에러를 처리하는 코드를 도입하여 클라이언트가 예외적 상황으로부터 우아하게(gracefully) 복구될 수 있도록 한다

- 재시도(retry) 로직을 구현할 때는 충분한 백오프(back-off) 시간을 둔다

Reference: http://www.yes24.com/Product/Goods/102819435

가상 면접 사례로 배우는 대규모 시스템 설계 기초 - YES24

“페이스북의 뉴스 피드나 메신저, 유튜브, 구글 드라이브 같은 대규모 시스템은 어떻게 설계할까?”IT 경력자라도 느닷없이 대규모 시스템을 설계하려고 하면 막막하다고 느낄 수 있다. 특히나

www.yes24.com